Hỗ trợ tư vấn

Tư vấn - Giải đáp - Hỗ trợ đặt tài liệu

Mua gói Pro để tải file trên Download.vn (không bao gồm tài liệu cao cấp) và trải nghiệm website không quảng cáo

Tìm hiểu thêm »Những chiêu trò lừa đảo, tấn công mạng ngày một tinh vi, xảo quyệt hơn khiến người dùng dễ dàng "sập bẫy". Những kẻ tấn công đã dựa vào tính năng Dynamic Data Exchange (DDE) trên các file Microsoft Office, để đưa mã độc vào trong máy tính mà các chương trình chống virus không hề hay biết.

Nhóm hacker cao cấp này có tên Fancy Bear, đang hồi sinh lại một kỹ thuật tấn công đã được biết đến từ lâu, nhưng vẫn còn lạ lẫm với nhiều người, bằng cách sử dụng các file tài liệu Microsoft Office. Nhờ kỹ thuật này, những kẻ tấn công có thể lây nhiễm mã độc cho các máy tính, mà chương trình chống virus không phát hiện ra.

Gần đây, nhóm hacker Fancy Bear này đã bị phát hiện ra khi đang gửi một file Word, đã khai thác một tính năng có tên gọi Dynamic Data Exchange (DDE). DDE cho phép một file được thực thi đoạn mã lưu trữ trong một file khác và cho phép các ứng dụng có thể gửi bản cập nhật dữ liệu mới.

Trong một bài đăng trên blog vào thứ Ba vừa qua, các nhà nghiên cứu tại Trend Micro cho rằng, Fance Bear đã gửi một file văn bản có tên IsisAttackInNewYork.docx đã bị khai thác tính năng DDE này. Khi người nhận mở file văn bản này, tập tin sẽ kết nối với một máy chủ điều khiển để tải xuống phần đầu của malware có tên Seduploader và cài đặt nó vào máy tính nạn nhân.

Việc tính năng DDE có thể bị khai thác như một kỹ thuật tiêm mã độc đã được biết đến từ nhiều năm nay, nhưng một bài đăng của hãng bảo mật SensePost vào cuối tháng trước đã làm hồi sinh lại mối quan tâm đến nó. Bài đăng cho thấy tính năng DDE có khả năng bị lạm dụng để cài đặt malware bằng cách sử dụng các file Word, mà các chương trình chống virus không phát hiện ra.

Một ngày sau khi Trend Micro đăng tải báo cáo của mình về Fancy Bear, Microsoft đã đưa ra lời khuyến cáo về việc người dùng Office có thể tự bảo vệ mình khỏi các cuộc tấn công như thế nào. Cách đơn giản nhất để giữ an toàn là cẩn trọng trước mỗi thông điệp lạ hiện ra mỗi khi mở các file văn bản.

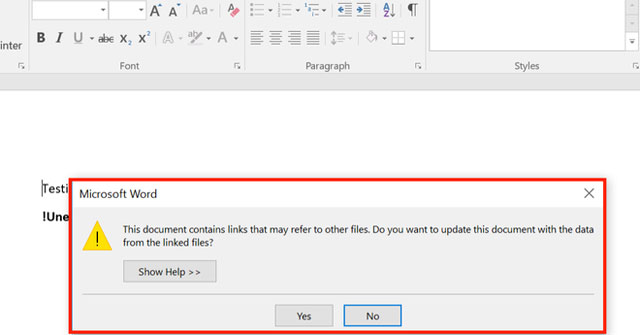

Theo như cảnh báo từ SensePost, trước khi tính năng DDE có thể được kích hoạt, người dùng sẽ thấy một hộp thoại như dưới đây hiện ra khi mở một file văn bản nhiễm mã độc:

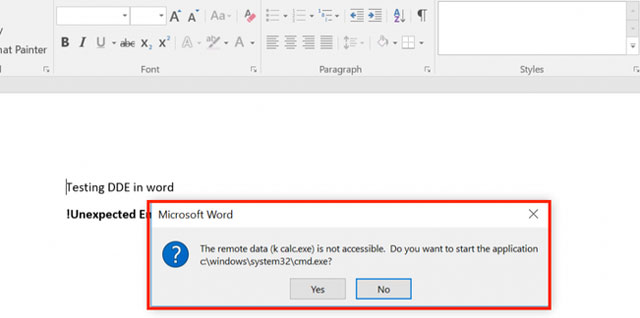

Nếu nạn nhân click vào YES, họ sẽ thấy một lời nhắc nhở trông như dưới đây:

Phần mềm chứa mã độc sẽ chỉ thực thi sau khi người dùng click YES trên cả hai cảnh báo.

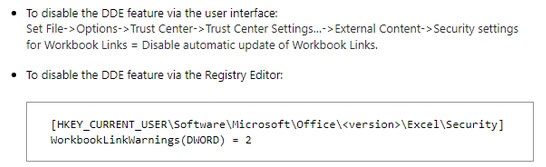

Phần khuyến cáo của Microsoft cũng giải thích cho người dùng có hiểu biết hơn về kỹ thuật, để họ có thể thay đổi phần thiết lập trong registry nhằm vô hiệu hóa chức năng DDE, tự động cập nhật dữ liệu từ file này sang file khác.

Fancy Bear không phải nhóm đầu tiên tích cực khai thác tính năng DDE này cho mục đích độc hại. Một vài tuần sau bài đăng trên SensePost, các nhà nghiên cứu phát hiện ra những kẻ tấn công khác đang lạm dụng tính năng này để cài đặt ransomware.

Nhiều nhà nghiên cứu đã nhấn mạnh đến tính năng DDE này khi nó cho phép thực hiện các cuộc tấn công để lây lan malware thông qua các file văn bản Office mà không cần bật macro. Trong khi sự nguy hiểm của việc bật macro trong các file văn bản đã được nhiều người biết đến, DDE lại không như vậy, điều đó làm nó thực hiện các cuộc tấn công hiệu quả hơn. Nhưng cuối cùng cơ chế tấn công dựa trên DDE cũng có các dấu hiệu riêng, và mọi người có thể phòng tránh nó.

Theo Nghị định 147/2024/ND-CP, bạn cần xác thực tài khoản trước khi sử dụng tính năng này. Chúng tôi sẽ gửi mã xác thực qua SMS hoặc Zalo tới số điện thoại mà bạn nhập dưới đây: