Hỗ trợ tư vấn

Tư vấn - Giải đáp - Hỗ trợ đặt tài liệu

Mua gói Pro để tải file trên Download.vn (không bao gồm tài liệu cao cấp) và trải nghiệm website không quảng cáo

Tìm hiểu thêm »Sau WannaCry, NotPetya, người dùng máy tính trên toàn Thế giới lại được một phen hoảng hốt khi Google chính thức tuyên bố về các vụ tấn công có mức nguy hiểm cao hơn, đó là "Meltdown" và "Spectre". Trên thực tế, đây không phải virus hay mã độc giống trước đây, mà chúng là hai cách thức tấn công mới, lợi dụng những lỗ hổng bảo mật trên các thiết bị (Chip) để tấn công nạn nhân.

Theo thông tin mà "gã khổng lồ" tuyên bố, Meltdown và Spectre có thể đọc được các thông tin mật trong bộ nhớ hệ thống (mật khẩu, các khóa mã hóa...) để đột nhập vào bất kỳ thông tin nhạy cảm nào của người dùng. Nạn nhân của hai cách thức này chính là các bộ xử lý Intel, AMD hay cả ARM.

Điều này có nghĩa là mọi thiết bị như PC, laptop, các thiết bị di động cầm tay (tablet, di động...) được bán ra trong vòng 20 năm qua đều có nguy cơ trở thành nạn nhân. Sự nguy hại của Meltdown và Spectre không chỉ ở chỗ tấn công một người dùng đơn lẻ, mà nó có thể gây nguy cơ sập toàn bộ server, các trung tâm dữ liệu và nền tảng điện toán đám mây... đều sẽ bị ảnh hưởng.

Tuy nhiên, cũng rất may là kể từ khi bị phát hiện tới nay, các vụ tấn công do Meltdown và Spectre gây ra đều nằm trong tầm kiểm soát. Intel và Google cũng như các công ty lớn khác trên toàn Thế giới như Apple, Microsoft hay Amazon cũng gần như ngay lập tức đưa ra các phương án nhằm giúp người dùng phát hiện, kiểm tra và khắc phục tình trạng này.

Nạn nhân yêu thích của hai cách thức tấn công này là Intel Ivy Bridge, bộ xử lý Haswell và Skylake, chip AMD Ryzen. Các loại chip do Samsung và Qualcomm sản xuất cũng dễ bị tấn công bởi hai phương thức này.

Cần nói rõ, Meltdown và Spectre tấn công dựa trên chính cách thức hoạt động của các chip máy tính. Cụ thể, các chip này thường ghi nhận, phân tích để đoán trước hành động của người dùng, nếu tấn công thành công, hai phương thức này thậm chí còn đi trước các nhà sản xuất một bước.

Kỹ thuật mà các nhà sản xuất áp dụng trong suốt hơn hai thập kỷ qua cũng có nguy cơ trở thành đồ chơi, nền tảng của mọi thiết bị số sẽ bị ảnh hưởng nghiêm trọng.

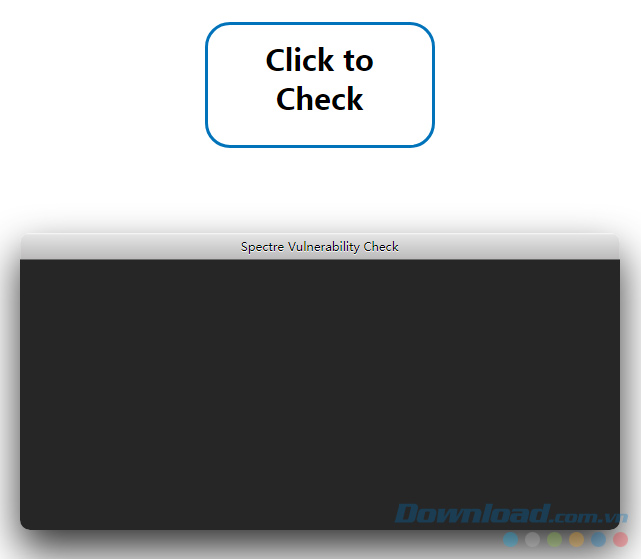

Các bạn truy cập vào đường dẫn này , sau đó click vào Click to Check và chờ xem kết quả.

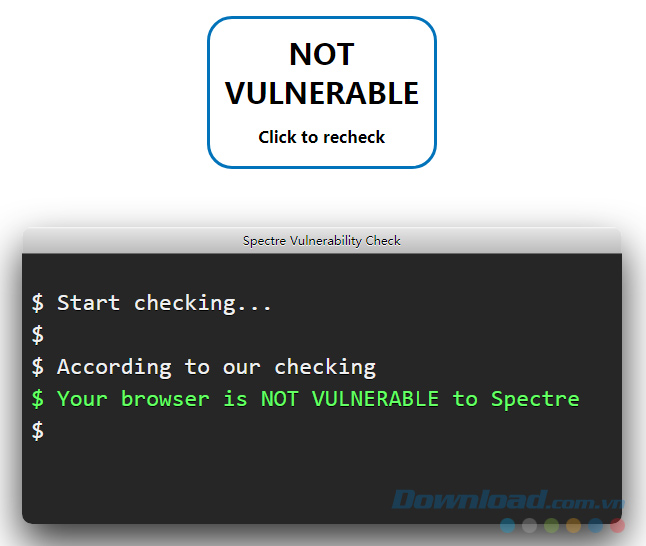

Nếu máy tính của bạn an toàn, sẽ có thông báo như dưới đây.

Còn nếu không phải, thì thực sự chia buồn với bạn! Một cách khác nữa, đó là chúng ta có thể cài đặt một module có tên là SpeculationControl và thông qua công cụ này, chúng ta sẽ biết máy tính có bị nhiễm Spectre hay không?

So về mức độ, Spectre nguy hiểm và khó lường hơn Meltdown rất nhiều. Meltdown hiện tại có thể được khắc phục bằng cách cập nhật phần mềm cho thiết bị. Nhưng Spectre thì không, theo Business Insider (báo điện tử về doanh nghiệp và tin tức công nghệ thông tin nổi tiếng ở Mỹ) thì không có cách nào để có thể hoàn toàn kiểm soát, ngăn chặn được Spectre, trừ khi chúng ta có một thế hệ phần cứng hoàn toàn mới.

Cũng chính vì khó lường và nguy hiểm như vậy, nên cách thức này cũng được đặt một cái tên khá "ngầu" như vậy (Spectre nghĩa là "bóng ma").

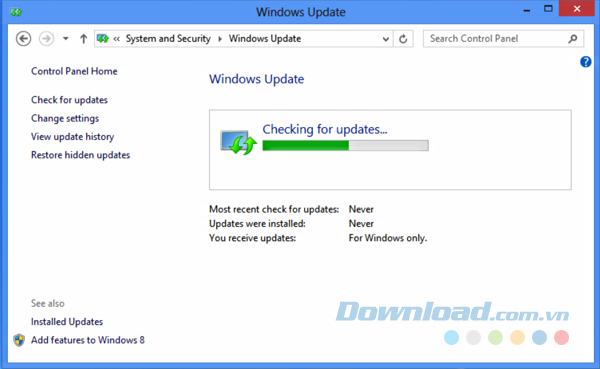

Mặc dù, với các thiết bị máy tính, chỉ cần cập nhật phần mềm là gần như có thể xử lý được Meltdown, dù thiết bị sẽ bị chậm đi tương đối (khoảng 30%). Nhưng cho tới nay, mới chỉ có Microsoft phát hành các bản vá lỗi công khai và cũng chỉ dành cho các máy tính sử dụng hệ điều hành Windows 10 mà thôi. Các thiết bị di động (không có bản mới) cũng như các hệ điều hành khác (từ Windows 10 trở xuống và các hãng Linux, Android, MacOS của Apple) thì không, chính vì vậy chúng dễ dàng là mục tiêu tấn công của Spectre (trừ trình duyệt Chrome trên Windows 10 và Safari trên iOS 11.0.2).

Tuy chưa có ghi nhận nào về các tình trạng nghiêm trọng bị tấn công bởi Meltdown và Spectre ở Việt Nam, nhưng tất cả chúng ta đều đang sử dụng chung một "nguồn" chip, nên các bạn hãy hết sức thận trọng, không tải bất kỳ file hay phần mềm lạ nào từ những nguồn không đáng tin cậy. Lập tức cập nhật phần mềm hoặc bản vá lỗi mới nhất cho thiết bị của mình.

Theo Nghị định 147/2024/ND-CP, bạn cần xác thực tài khoản trước khi sử dụng tính năng này. Chúng tôi sẽ gửi mã xác thực qua SMS hoặc Zalo tới số điện thoại mà bạn nhập dưới đây: